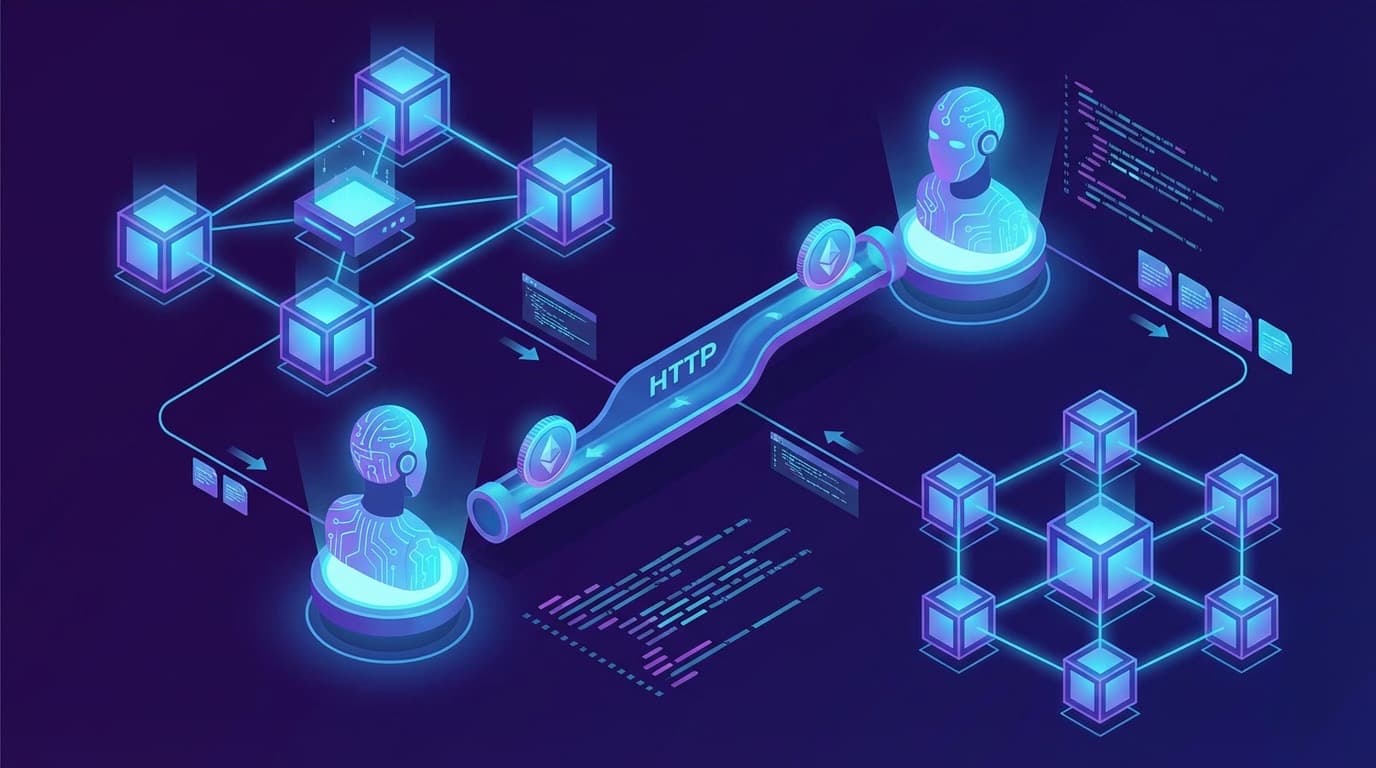

CoinbaseとCloudflareが2026年2月に発表したx402プロトコルは、30年間休眠状態だったHTTP 402ステータスコードを復活させ、AIエージェントが自律的にAPI利用料を支払うマシン間決済基盤を構築しようとしている。Solana上で既に3500万トランザクション超を処理した実績を持ち、従来のサブスクリプションモデルを破壊するpay-per-call設計は、AIエージェント経済圏の基盤技術として注目されている。本記事では、x402プロトコルの技術設計、HTTP 402の復活意義、マイクロペイメントの課題とSolanaによる解決策、そしてAIエージェント時代の決済アーキテクチャを分析する。

HTTP 402ステータスコードの30年 ── RFC定義から実装空白まで

HTTP 402 Payment Requiredは、1997年にRFC 2616で定義されながらも「将来の利用のために予約」とされ、事実上30年間実装されてこなかったステータスコードである。RFC 9110(2022年)でも同様の記述が維持されており、標準化団体は具体的な決済方式を定めないまま、コードだけを予約し続けてきた。

この空白の背景には、HTTPが設計された時代の決済インフラの未成熟がある。1990年代のWebは、クレジットカード決済やPayPalのようなサードパーティ決済が主流で、プロトコルレベルでのマイクロペイメントを実装する必要性が薄かった。また、当時のインターネット帯域幅とCPU性能では、リクエストごとに決済処理を行うことは現実的ではなかった。

プロトコルやHTTPヘッダ一つの設定が、システム全体のアーキテクチャに大きな影響を与えることは、多くのエンジニアが経験している。HTTP 402が30年間放置されてきたのは、技術的な問題ではなく、決済インフラとユースケースの成熟を待っていたと言える。2026年、AIエージェントの台頭とステーブルコインの普及が、ようやくこのコードに実装の意義を与えたのである。

x402プロトコルの技術設計 ── PKCE認証とマイクロペイメントの統合

x402プロトコルは、OAuth 2.0のPKCE拡張を基礎とし、HTTP 402ステータスコードをトリガーにマイクロペイメントを実行する。技術的な流れは以下の通りである。

1. リクエストとHTTP 402レスポンス: AIエージェントがAPIにリクエストを送ると、サーバーはHTTP 402を返し、`WWW-Authenticate: x402`ヘッダに決済要求情報を含める。このヘッダには、支払い先アドレス、金額、トークンタイプ(USDC等)、チャレンジ値が含まれる。

2. PKCE認証フロー: エージェントはcode_verifierを生成し、code_challengeをサーバーに送信する。サーバーは後続のトークン検証時にこの値を照合し、中間者攻撃を防ぐ。PKCEはもともとモバイルアプリ向けの認証強化手法だが、x402ではマイクロペイメントの非改ざん性担保に応用されている。

3. ステーブルコイン決済: エージェントは自身のウォレットから、サーバーが指定したSolanaアドレスにUSDCを送信する。トランザクションハッシュを取得し、次回リクエストの`Authorization: x402`ヘッダに含める。サーバーは、ブロックチェーン上でトランザクションの存在と金額を検証し、API結果を返す。

4. トークンキャッシュと再認証: 一定期間(例: 1時間)有効なセッショントークンを発行し、毎回の決済を不要にする。期限切れ時には再度HTTP 402が返され、エージェントは自動的に再決済を行う。

この設計の核心は、HTTP層に決済ロジックを統合することで、APIプロバイダーが独自のサブスクリプション管理システムを持つ必要をなくした点にある。従来のSaaS APIは、Stripe等の決済代行サービスと連携し、月額課金やAPIキー管理を行っていたが、x402では「支払いが確認できればリクエストを処理する」というシンプルなルールだけで運用できる。

Solana採用の必然性 ── 低コスト・高速・ファイナリティの3要件

x402がSolanaを選択した理由は、マイクロペイメントに必要な3つの技術要件を満たすためである。

トランザクションコスト: Solanaのトランザクション手数料は0.000005 SOL(約0.0006ドル)程度で、Ethereumのガス代(数ドル〜数十ドル)と比較して圧倒的に安い。1回のAPI呼び出しが0.01ドル程度であることを考えると、Ethereumではガス代がAPI利用料を上回る逆転現象が発生する。

トランザクション速度: Solanaのブロック生成時間は約0.4秒で、トランザクションのファイナリティ(確定)も数秒で達成される。一方、Ethereumはブロック生成に約12秒、ファイナリティに数分かかる。AIエージェントがAPI呼び出しごとに決済を行う場合、この遅延はユーザー体験を大きく損なう。

スループット: Solanaは理論上65,000 TPS(Transactions Per Second)を処理でき、実運用でも数千TPSを維持している。Coinbaseの発表によれば、x402プロトコルは既に3500万トランザクション超を処理しており、これはSolana上で実現されている。Ethereumのような低スループット(約15 TPS)では、グローバル規模のAIエージェント決済には不十分である。

金融系システムでは、ミリ秒単位のレイテンシが直接損益に影響する経験から言えば、決済基盤の選択は技術的なスペックだけでなく、実際の運用負荷とコストのバランスを見極める必要がある。Solanaはこの3要件を満たす数少ない選択肢だが、ネットワーク停止のリスクやステーキング中央集権化の懸念も存在する。

従来のサブスクリプションモデルとの対比 ── pay-per-callが解決する非効率

x402が破壊しようとしているのは、SaaS業界で標準化された「月額固定料金 + APIキー管理」モデルである。このモデルには以下の構造的非効率が存在する。

利用量と課金のミスマッチ: 従来のAPIサブスクリプションは、月間リクエスト数で段階的に課金される(例: 1万リクエストまで$49、10万リクエストまで$199)。しかし、AIエージェントの利用パターンは不規則で、ある月は1000リクエスト、翌月は10万リクエストということが頻発する。この場合、ユーザーは高額プランを契約せざるを得ず、未使用枠が発生する。

APIキー管理の複雑性: 複数のAIエージェントが異なるAPIを呼び出す場合、それぞれのAPIキーを管理し、定期的にローテーションし、漏洩時には再発行する必要がある。x402では、エージェント自身がウォレットを持ち、支払い能力さえあればどのAPIにもアクセスできるため、APIキー管理が不要になる。

サービス統合の障壁: 新しいAPIを利用する際、ユーザー登録、クレジットカード登録、利用規約への同意といった手続きが必要である。AIエージェントはこのプロセスを自動化できないため、人間の介入が必要だった。x402では、「支払えばアクセスできる」という単純なルールで済む。

pay-per-callモデルの本質は、決済を認証と統合することで、サービス提供者とユーザーの双方から中間層を排除する点にある。これは、Webの初期に構想されていた「情報に対するマイクロペイメント」の理想に近い。

AIエージェント経済圏のアーキテクチャ ── 自律決済とマルチエージェント協調

x402が想定する未来のシステムアーキテクチャは、AIエージェントが自律的に複数のAPIを組み合わせてタスクを実行する世界である。例えば、以下のようなシナリオが考えられる。

シナリオ: 市場調査レポート自動生成: ユーザーが「競合他社の製品価格を調査し、レポートを作成せよ」とエージェントに指示する。エージェントは、(1) Web検索APIで競合他社の情報を取得、(2) スクレイピングAPIで価格データを収集、(3) LLM APIで分析レポートを生成、(4) PDF生成APIでレポートを出力、という4つのAPIを順次呼び出す。x402環境では、エージェントは各APIにアクセスする際に自動的にUSDCを支払い、ユーザーは最終的な合計コストだけを確認すればよい。

マルチエージェント協調と決済分散: 複数のエージェントが協調してタスクを実行する場合、各エージェントが独自のウォレットを持ち、サブタスクのコストを負担する。例えば、エージェントAがエージェントBに「この画像を分析せよ」と依頼し、BがImage Recognition APIを呼び出す際、Bのウォレットから支払いが行われる。最終的なコスト精算は、スマートコントラクトで自動化できる。

リスク管理と予算制御: エージェントのウォレット残高を制限することで、暴走時のコストを制御できる。従来のAPIキーでは、漏洩時に無制限の課金が発生するリスクがあったが、x402ではウォレット残高以上の支払いは物理的に不可能である。

このアーキテクチャの実現には、エージェントが複雑な決済フローを理解し、トランザクション失敗時のリトライロジックを実装する必要がある。現在のLLMエージェントフレームワーク(LangChain、AutoGen等)は、まだこのレベルの自律性を持たないが、x402が標準化されれば、フレームワーク側がウォレット管理と決済ロジックを組み込むことになるだろう。

技術的課題とセキュリティリスク ── トランザクション失敗・リプレイ攻撃・MEV

x402プロトコルには、いくつかの技術的課題とセキュリティリスクが存在する。

トランザクション失敗時のハンドリング: Solanaのトランザクションは、ネットワーク混雑時に失敗することがある。エージェントがAPI呼び出しのために支払いを送信したが、トランザクションが失敗した場合、エージェントはリトライするべきか、別のAPIを試すべきか判断する必要がある。現状のx402仕様では、この失敗ハンドリングは実装者に委ねられている。

リプレイ攻撃の防止: 一度成功したトランザクションハッシュを、別のリクエストで再利用する攻撃が考えられる。x402はPKCEのチャレンジ値で一定の保護を提供するが、サーバー側は使用済みトランザクションハッシュをキャッシュし、重複チェックを行う必要がある。

MEV(Maximal Extractable Value)リスク: Solanaのバリデーターは、トランザクションの順序を操作することで利益を得る可能性がある。x402のマイクロペイメントは金額が小さいためMEVのターゲットにはなりにくいが、大量のトランザクションが集中する場合、バリデーターが優先順位を操作するリスクは存在する。

ウォレット秘密鍵の管理: AIエージェントが自律的に決済を行うためには、秘密鍵をエージェント自身が保持する必要がある。この鍵が漏洩すれば、ウォレット内の資金が盗まれる。HSM(Hardware Security Module)やMPC(Multi-Party Computation)を使った鍵管理が必要だが、コストとの兼ね合いが課題である。

セキュリティは後付けではコストが高くつく。x402のような新プロトコルは、設計段階でこれらのリスクを織り込み、標準仕様に組み込むべきである。

FAQ

x402プロトコルは既存のHTTP APIと互換性があるか?

x402は既存のHTTP APIに後付けで導入できる。サーバーは従来のAPIキー認証とx402を並行してサポートでき、クライアントがHTTP 402レスポンスを処理できない場合は、従来のエラーハンドリングにフォールバックする。

Solana以外のブロックチェーンでx402を実装できるか?

技術的には可能だが、低コスト・高速・高スループットを満たすチェーンは限られる。Polygon、Avalanche、BNB Chainなどが候補だが、Solanaほどの実績とエコシステムを持つチェーンは少ない。

x402を使うとAPI利用コストは下がるのか?

利用量が少ない場合は大幅に下がる。従来のサブスクリプションは最低月額料金が設定されているが、x402では使った分だけ支払うため、月10リクエスト程度の利用であれば数セント程度で済む。一方、大量利用時はサブスクリプションの方が割安な場合もある。

AIエージェントが予算を超えて課金してしまうリスクはあるか?

ウォレット残高以上の支払いは物理的に不可能なため、残高管理で予算を制御できる。ただし、エージェントが複数のAPIを並列呼び出しする場合、トランザクションが同時に発行され、意図しない過剰支払いが発生する可能性はある。これを防ぐには、エージェント側で支払いキューを管理する必要がある。

HTTP 402は今後Web全体で標準化されるか?

x402はあくまでCoinbaseとCloudflareが推進する実装仕様であり、IETF(Internet Engineering Task Force)での標準化は進んでいない。HTTP 402自体は30年間RFCで定義されているが、具体的な決済方式は標準化されていない。x402が広く採用されれば、IETF RFCとして正式に標準化される可能性はある。

参考文献

- Coinbase — x402 Protocol Launch — Coinbase公式ブログ, 2026年2月

- Cloudflare — HTTP 402 Payment Required — Cloudflare Learning Center

- RFC 9110 — HTTP Semantics (Section 15.5.3: 402 Payment Required) — IETF, 2022年6月

- Solana — Transaction Fees and Economics — Solana公式ドキュメント

- Solana Documentation — Cluster Overview — Solana公式技術資料

- OAuth 2.0 PKCE (Proof Key for Code Exchange) — OAuth.net